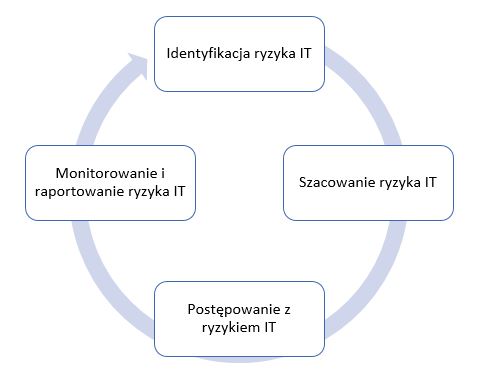

Zarządzanie ryzykiem IT przynosi najlepsze efekty organizacji gdy funkcjonuje jako proces, a nie jako pojedyncze działanie. Proces zarządzania ryzykiem IT ma być procesem ciągłym, w ramach którego możemy wyróżnić etapy (działania). Podstawowy model procesu zarządzania ryzykiem IT pokazuje poszczególne działania procesu i pozwala na zobrazowanie całościowe przedstawienie zakresu. Dowolny proces ciągły najlepiej obrazuje się w postaci cyklicznej.

Poniżej przedstawiona jest krótka charakterystyka każdego z etapów oraz najistotniejsze produkty działań. Działania te są na tyle złożone, że mogą być przedstawiane jako podprocesy.

Identyfikacja ryzyka IT

Działanie obejmuje:

- określenie kontekstu zarządzania ryzykiem IT;

- określenie ram zarządzania ryzykiem IT, w szczególności ram szacowania ryzyka IT;

- rozpoznanie i zestawienie ryzyka, które ma być poddane szacowaniu;

- udokumentowanie ryzyka IT.

Efektem etapu identyfikacji ryzyka IT powinien być rejestr ryzyk IT, które mają być poddane szacowaniu w ramach kolejnego etapu procesu. Znaczenie identyfikacji ryzyka IT wynika przede wszystkim z tego, że tylko ryzyko zidentyfikowane podlega oszacowaniu i ewentualnemu postępowaniu. Ryzyko IT, które nie zostanie zidentyfikowane zostanie pominięte co najmniej do kolejnego cyklu zarządzania ryzykiem IT gdzie ponownie przeprowadzimy identyfikację ryzyka.

Szacowanie ryzyka IT

Działanie obejmuje oszacowanie ryzyka IT zidentyfikowanego w poprzednim etapie i umieszczonego w rejestrze ryzyka. Szacowanie ryzyka wykorzystuje metody pozwalające na uzyskanie porównywalnych i przydatnych wyników.

Efektem etapu szacowania ryzyka IT powinny być wyniki oszacowania obrazujące poziom poszczególnych ryzyk IT oraz pozwalające na priorytetyzację ryzyka IT. Ryzyka IT ułożone zgodnie z priortyetyzacją stanowią dane wejściowe dla postępowania z ryzykiem IT.

Postępowanie z ryzykiem IT

Działanie obejmuje poszukiwanie, podejmowanie decyzji i implementację efektywnego kosztowo sposobu zajęcia się ryzykiem IT. Efektem etapu jest określenie adekwatnych zabezpieczeń i mechanizmów kontrolnych, będących odpowiedzią na zidentyfikowane i oszacowane ryzyko IT, z uwzględnieniem możliwości biznesowych organizacji m.in.: budżet, czas, zasoby, plany strategiczne, regulacje oraz oczekiwania klientów. To właśnie w tym etapie ogromne znaczenie ma zachowanie równowagi pomiędzy zapewnieniem bezpieczeństwa, a realizacją celów biznesowych. To również w tym etapie podejmowana jest decyzja o wykorzystaniu zidentyfikowanych szans. Typowe decyzje odnośnie sposobu postępowania z ryzykiem IT to:

- akceptacja – podjęcie decyzji o zaakceptowaniu poziomu ryzyka IT, nie są podejmowane żadne działania;

- modyfikacja – podjęcie decyzji o uruchomieniu działań, które będą modyfikowały ryzyko;

- podzielenie się ryzykiem IT – podjęcie decyzji o przekazaniu zarządzania ryzykiem (zazwyczaj tylko części ryzyka IT) innej organizacji, która lepiej poradzi sobie z zarządzaniem tym ryzykiem (np. outsourcing wybranych działań lub ubezpieczenie);

- unikanie – podjęcie decyzji o wycofaniu się z danej działalności (np. rezygnacja z wprowadzenia nowego produktu).

Efektem etapu postępowania z ryzykiem są opracowane i wdrożone plany postępowania z ryzykiem.

Monitorowanie i raportowanie ryzyka IT

Działanie obejmuje odpowiednie monitorowanie stanu zabezpieczeń i mechanizmów kontrolnych oraz raportowanie wyników monitorowania do kierownictwa oraz ewentualnie innych interesariuszy. Szczególnym aspektem podlegającym mierzeniu jest monitorowanie ryzyk IT, dla których podjęto decyzję o akceptacji pomimo wysokiego poziomu ryzyka, tak by móc reagować gdy prawdopodobieństwo zmaterializowania się ryzyka wzrośnie.

Najważniejszym narzędziem wspierającym monitorowanie ryzyka IT są KRI (wskaźniki ryzyka, ang. key risk indicators). Zadaniem tych wskaźników jest określenie metod monitorowania poszczególnych ryzyk IT, w szczególności określenie progów, których przekroczenie ma być sygnałem dla właściciela ryzyka. KRI mogą być:

- śledzące – monitorują zmaterializowanie się ryzyka i informują o takiej sytuacji;

- wyprzedzające – monitorują czynniki, które informują o zbliżaniu się do materializacji ryzyka.

Marzeniem każdego menadżera ryzyka IT jest posiadanie KRI wyprzedzających, niestety – zazwyczaj są trudniejsze w zaprojektowaniu i wdrożeniu.

Wdrożony i ciągle realizowany proces zarządzania ryzykiem IT, powinien być wywoływany do kolejnych przebiegów cyklicznie (np. corocznie) oraz w przypadku znaczących zmian środowiska wewnętrznego lub zewnętrznego.

W przyszłych wpisach będę zajmował się poszczególnymi etapami procesu zarządzania ryzykiem IT, w szczególności będę omawiał techniki i narzędzia wspierające realizację tych działań.